Cnil contre Google : Le combat du droit à l’oubli continue après l’appel de sa condamnation par la CNIL ce 19 mai. Google est bousculé par les autorités européennes et nationales depuis 2 ans co...

Le ransomware a dépassé les attaques de type APT (menaces persistantes avancées) pour devenir le principal sujet d’actualité du trimestre. 2900 nouvelles variantes de malwares au cours de ces 92 jours...

25 bases de données piratées diffusées sur Internet par un pirate. De la promo vente sur le dos de millions d’internautes. Des Français concernés. Le 18 mai dernier, un pirate informatique a déc...

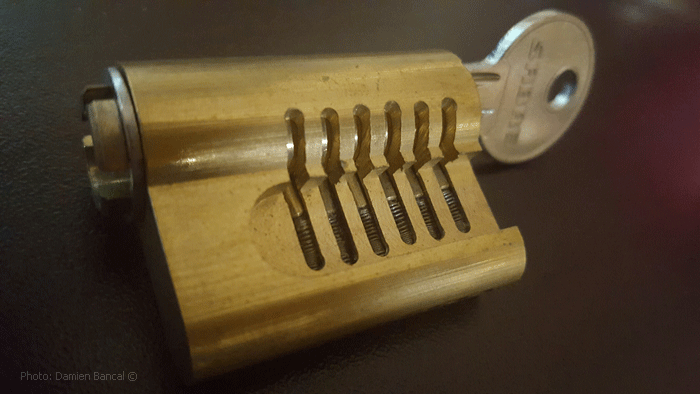

Pirater une maison connectée, facile ? Une nouvelle étude expose les risques dans un foyer via l’analyse de quatre objets connectés très populaires. C’est devenu très « mode » de sortir ...

Les applications Android malveillantes et les ransomwares dominent le paysage des menaces au 1er trimestre 2016. La société Proofpoint a publie son Rapport trimestriel sur les menaces, qui analyse les...

Des cybermenaces régionalisées, avec des langues, des styles et des méthodes de paiement locaux. Une étude menée par les SophosLabs, de l’éditeur de solution de sécurité informatique éponyme, in...

Le ransomware est un logiciel malveillant qui infecte les équipements connectés, les réseaux et les centres de données. Ces derniers ne peuvent plus être utilisés tant qu’une rançon n’a pas été payée ...

Un mois de Mai avec un Patch Tuesday parmi les plus intenses depuis un moment en raison des menaces 0-Day qui y sont traitées et de leur ampleur potentielle. Microsoft et Adobe publient les mises à jo...

Depuis 2010, Facebook propose à ses utilisateurs un système de reconnaissance faciale qui permet de gagner du temps dans le « taguage » des personnes qui sont sur les photos. Sous couvert d’une nouvel...

Une enquête menée par le cabinet d’études VansonBourne à l’initiative de FireEye auprès d’un panel représentatif de 1000 consommateurs français, révèle que les cyber attaques de grande ampleur qui se ...