La Federal Trade Commission (FTC) invite désormais les candidats à participer à un concours innovant. Son objectif ? Stimuler le développement de solutions et de politiques pour protéger les consommat...

Six ans après la redoutable cyberattaque NotPetya, le géant pharmaceutique Merck a conclu un accord significatif avec ses assureurs. Au cœur du débat : la définition des 'actes de guerre' dans le cybe...

Des pirates s'invitent dans un outil Ledger et affiche, une fois de plus les limites du SBOM dans la protection de la chaine d'approvisionnement....

Lutte contre le blanchiment d'argent : 28 sociétés de crypto-monnaies collaborent avec le ministère indien des finances....

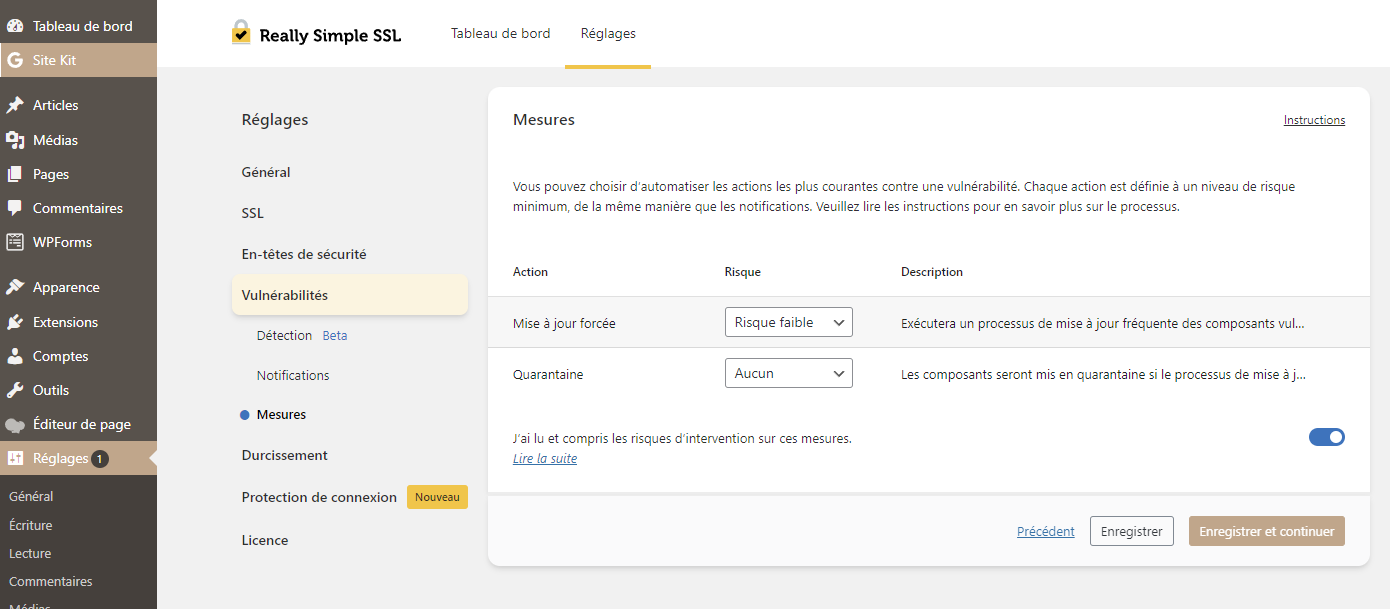

La sécurité des sites Web WordPress est une préoccupation majeure pour de nombreux administrateurs. Récemment, une nouvelle menace a émergé sous la forme de fausses notifications de sécurité prétendan...

Angelina Tsuboi, une pilote hacker, a développé un système révolutionnaire appelé "Fly Catcher", basé sur l'emblématique ordinateur monocarte Raspberry Pi....

La blockchain ne cesse de permettre de remonter à des pirates informatiques. Il a été découvert qu'un hacker avait blanchi une partie de l'argent volé via des cartes Magic : The Gathering !...

Create2, une nouvelle fonction dans la blockchain, a aidé les fraudeurs à contourner la sécurité d'Ethereum et à trouver une nouvelle source de revenus pour les hackers malveillants....

Les compagnies de transport aérien russes se retrouvent dans une situation délicate depuis que SITA, la société suisse qui administre la zone de domaine de premier niveau de l'aviation internationale ...

Les groupes militants, notamment ceux soutenus par l'Iran, sont en train de changer leurs méthodes de financement, passant du Bitcoin au Tron, une plateforme de blockchain plus rapide et moins coûteus...