Cette semaine, Europol et plusieurs services de police et autorités judiciaires ont mené des actions contre des citoyens européens suspectés d’utiliser des chevaux de Troie (ou RAT) pour réalise...

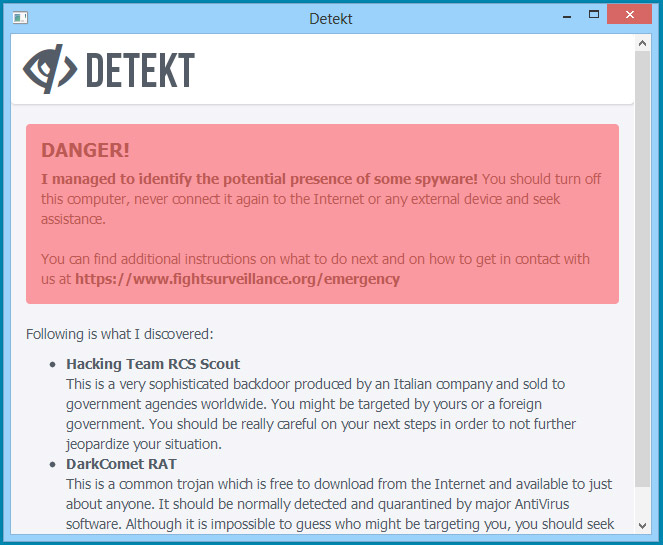

Amnesty International a diffusé, ce 20 novembre, un outil permettant aux victimes d’espionnage de détecter les manœuvres de surveillance gouvernementales. L’utilisation et le commerce de t...

Deux jambes qui se doivent d’être coordonnées. Telles sont, d’un côté, la « cyber sécurité », et de l’autre la « protection des données personnelles ». Car si la liste des entreprises victimes de cybe...

Alors que la chaîne américaine de magasins The Home Depot vient d’annoncer le vol de 53 millions d’adresses emails de clients* (en plus des 56 millions de données de cartes bancaires déjà déclarés en ...

AOL, Match.com, Societe.com, ainsi que plusieurs autres importants sites Internet se sont retrouvés à diffuser, sans le savoir, des publicités aux contenus malveillants. La semaine dernière, les cherc...

Le CECyF – Centre Expert contre la Cybercriminalité Français et Signal-Spam ont lancé le 20 octobre 2014 Antibot France, un site d’information de prévention sur les botnets, membre du rése...

Symantec vient de dévoiler une analyse expliquant l’évolution des attaques par Déni de Service (DDoS) ; des attaques toujours plus rapides et plus intenses, devenant davantage contraignantes pour les ...

Dans les juridictions pénales, le principe de la double incrimination interdit à quiconque d’être jugé deux fois pour le même crime. Innocent ou coupable, le verdict ne change plus. Les procureurs son...

Le 18 Septembre dernier, une attaque exploitant le site jQuery.com a pu piéger des milliers de visiteurs. L’information n’a pas fait grand bruit, pourtant les visiteurs du site jQuery.com ...

En Septembre 2014, les spécialistes de Doctor Web ont analysé plusieurs nouvelles menaces ciblant Mac OS X. L’une d’entre elles est un backdoor multifonctions ajouté à la base virale sous le nom...