Une chaîne de jeux diffusée sur Youtube, Neebs Gaming, piratée et exploitée durant quelques heures par des escrocs spécialistes des cryptomonnaies. Les pirates amassent plus de 24 000 dollars. Cryptom...

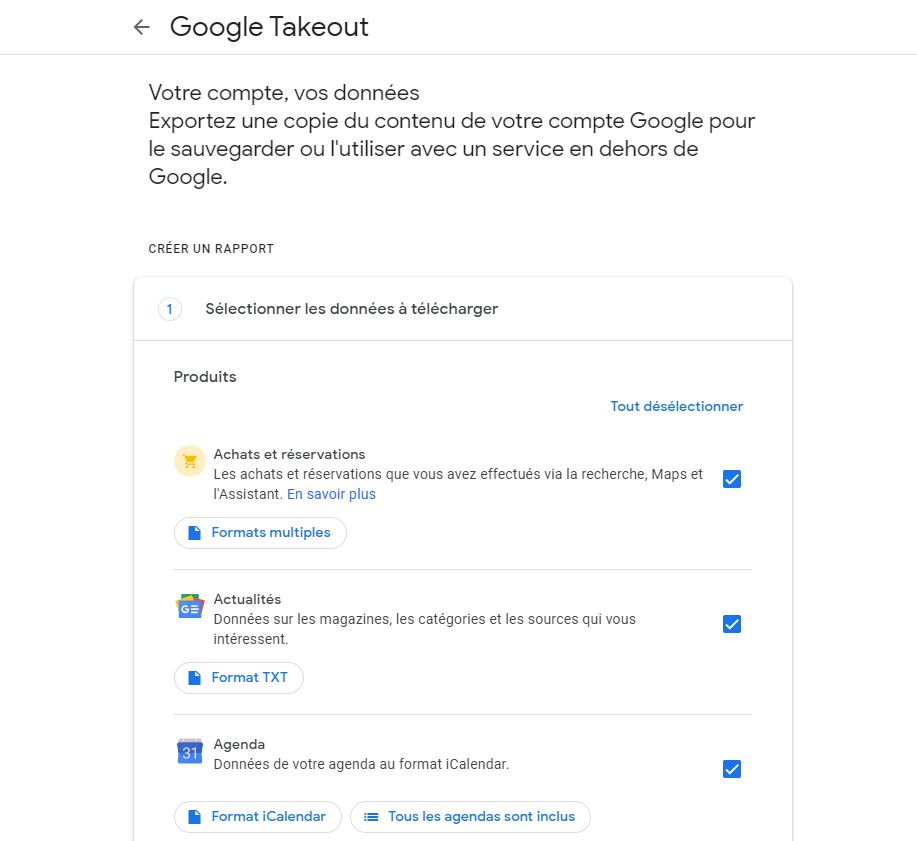

Google corrige un « bug » dans Takeout qui a stocké des photos et vidéos dans le cloud de parfaits inconnus. Vous utilisez Google Takeout ? Le géant américain a corrigé un « bug » dans son outil de sa...

Un rapport met en lumière les vulnérabilités des clouds, les tactiques des cyber-attaquants, où et comment les menaces font surface dans le contexte actuel, celui du passage généralisé aux l’inf...

La nouvelle directive des services de paiements (DSP2) est entrée en vigueur il y a maintenant deux ans, le 13 janvier 2018, dans le but notamment d’introduire de nouvelles exigences en matière de séc...

Le webinair de la ITrust Community propose de traiter de l’identification des cybermenaces avancées avec l’intelligence artificielle. Un webinar gratuit qui se déroulera le mardi 25 févrie...

Un pirate informatique a récemment publié la liste des identifiants de connexion de 500 000 routeurs et objets connectés. Un grand classique ! Cependant, cela montre une fois de plus la facilité de la...

Le ransomware Snake capable de prendre en otage des systèmes de contrôle industriels. Le code malveillant viendrait d’Iran. Le rançongiciel « Snake », comme d’autres du genre, chiffre les ...

Les microservices indépendants communiquent les uns avec les autres en utilisant des API indépendantes du langage de programmation. Ce petit monde demande une véritable réflexion sécurité. Explication...

Une étude commanditée auprès de Forrester Consulting révèle une exposition croissante des acteurs industriels aux cybermenaces, une des conséquences de leur transformation digitale....

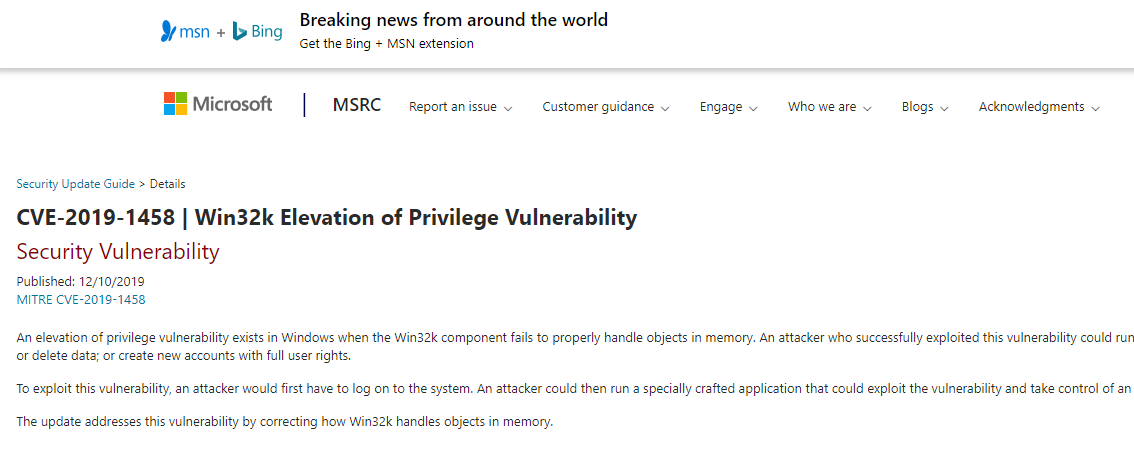

Le 14 janvier, Microsoft tirera définitivement un trait sur Windows 7 et de Windows Server 2008....