L’équipe de recherche en sécurité de Kaspersky Lab a annoncé la découverte de « The Mask » (alias « Careto »), une menace avancée, en langue espagnole, incluse dans des opérations de cyber-espionnage actives depuis au moins 2007. La particularité de « The Mask » réside dans la complexité des outils employés par les auteurs des attaques. Il s’agit de malwares extrêmement élaborés, notamment un rootkit, un bootkit, des versions Mac OS X et Linux, voire des versions pour Android et iOS (iPad/iPhone). Les principales cibles sont des administrations, des représentations diplomatiques et des ambassades, des compagnies pétrolières, gazières et énergétiques, des laboratoires de recherche et des activistes. Les victimes de ces attaques ciblées se répartissent dans 31 pays à travers le monde, allant du Moyen-Orient à l’Europe, de l’Afrique au continent américain. La France, la Belgique, le Maroc, l’Algérie, la Tunisie font partis de la liste.

Les auteurs des attaques ont essentiellement pour objectif de collecter des données sensibles auprès des systèmes infectés : documents de travail mais aussi diverses clés de cryptage, configurations VPN, clés SSH (permettant d’identifier un utilisateur sur un serveur SSH) et fichiers RDP (utilisés par le logiciel Remote Desktop Client pour ouvrir automatiquement une connexion avec un ordinateur réservé).

« Plusieurs raisons nous amènent à penser que cette campagne pourrait être commanditée par certains Etats. Avant tout, nous avons observé un très haut degré de professionnalisme dans les procédures opérationnelles du groupe qui se cache derrière cette attaque, depuis la gestion des infrastructures, la clôture de l’opération, la dissimulation au moyen de règles d’accès et l’effacement du contenu des fichiers journaux au lieu de leur suppression. Tout cela contribue à rendre cette menace persistante avancée (APT) encore plus complexe que Duqu et à en faire l’une des menaces les plus évoluées du moment », commente à Data Security Breach Costin Raiu, directeur de l’équipe internationale de chercheurs et d’analystes (GReAT) de Kaspersky Lab. « Un tel niveau de sécurité opérationnelle n’est pas courant chez les groupes de cybercriminels. »

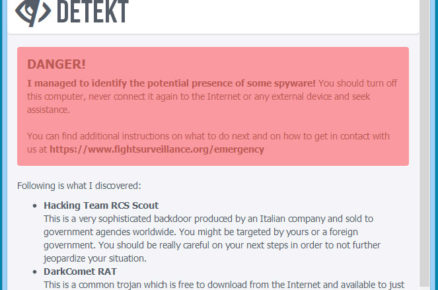

Les chercheurs ont pris pour la première fois conscience de l’existence de Careto, l’an passé, lorsqu’ils ont observé des tentatives d’exploitation d’une vulnérabilité qui avait été corrigée depuis cinq ans dans les produits de la société. Cette faille permettait au malware d’éviter toute détection. Ce constat a naturellement éveillé l’intérêt des chercheurs et déclenché leur enquête. Pour les victimes, une infection par Careto peut se révéler désastreuse, car celui-ci intercepte toutes les communications et recueille les informations les plus vitales sur les machines ciblées. Sa détection est extrêmement difficile en raison de ses capacités de rootkit furtif, de ses fonctionnalités intégrées et de ses modules additionnels de cyber-espionnage.

Les auteurs semblent avoir pour langue maternelle l’espagnol, ce qui est très rare dans le cas d’attaques APT. Cla ne prouve cependant pas qu’ils sont hispaniques. La campagne a été active pendant au moins cinq ans jusqu’à janvier 2014 (certains échantillons de Careto ont été compilés en 2007). Plus de 380 victimes uniques ont été répertoriées sur plus de 1000 adresses IP. Les pays suivants ont été infectés : Algérie, Argentine, Belgique, Bolivie, Brésil, Chine, Colombie, Costa Rica, Cuba, Egypte, France, Allemagne, Gibraltar, Guatemala, Iran, Iraq, Libye, Malaisie, Mexique, Maroc, Norvège, Pakistan, Pologne, Afrique du Sud, Espagne, Suisse, Tunisie, Turquie, Royaume-Uni, Etats-Unis et Venezuela. Cette opération de cyber-espionnage est atypique par la complexité et l’universalité des outils utilisés par les criminels. Ces outils incluent notamment des exploits haut-de-gamme, un bout malware extrêmement sophistiqué, un rootkit, un bootkit, des versions Mac OS X et Linux et potentiellement des versions pour Android et iPad/iPhone (iOS). The Mask a également utilisé une attaque spécialement conçue pour cibler les produits Kaspersky Lab.

Fonctionnalités & méthodes d’infection

Selon le rapport d’analyse, la campagne The Mask repose sur des emails de spear-phishing qui contiennent des liens vers un site web malicieux. Ce site web contient un certain nombre d’exploits conçus pour infecter les visiteurs, en fonction de la configuration du système. Lorsqu’un utilisateur a été infecté, le site web le redirige vers le site web bénin qui a été référencé dans l’email d’origine, qui peut être par exemple une vidéo Youtube ou un portail d’actualités. Il est important de noter que les sites web malicieux n’infectent pas automatiquement le visiteur. En effet, les cybercriminels hébergent leurs exploits sur le site dans des dossiers spécifiques qui ne sont pas directement référencés, excepté dans l’email d’origine. Parfois, les criminels utilisent des sous-domaines sur les sites web en question, pour accentuer le réalisme des sites web. Ces sous-domaines simulent l’existence de sous-sections des principaux journaux quotidiens espagnols et quelques journaux internationaux comme « The Guardian » ou « Washington Post ».

Le malware intercepte tous les canaux de communication et collecte les informations vitales du système infecté. Il est extrêmement difficile à détecter en raison d’un rootkit furtif. Careto est un système hautement modulaire, qui supporte des plugins et des dossiers de configuration. Cela lui permet d’exécuter de nombreuses fonctions. D’autre part, en plus des fonctionnalités intégrées, les opérateurs de Careto pourraient ajouter des modules complémentaires capables d’effectuer n’importe quelle attaque.