En matière de visibilité sur le web, le SEO (Search Engine Optimization), ou optimisation pour les moteurs de recherche, est devenu une nécessité incontournable pour toute entreprise ou organisation s...

La sécurité des personnes et des biens, dont l'environnement informatique, en cas d’incendie ou d’incidents majeurs, est au cœur des préoccupations des agents SSIAP, chargés de veiller, prévenir et in...

Au cours des deux dernières années, les principales sources de fuites d'informations personnelles sur les citoyens Russes ont été les magasins en ligne et les établissements médicaux, tandis que les o...

Les attaques visant à compromettre les données d'identification se multiplient, avec plus de 600 millions de tentatives chaque jour....

Le filtrage web est une technologie conçue pour contrôler l’accès à Internet en bloquant ou en autorisant certains sites web. Cette solution est devenue incontournable pour les établissements scolaire...

Le monde numérique repose sur une infrastructure vaste et complexe de logiciels qui régissent presque tous les aspects de la vie moderne. Cependant, cette dépendance croissante aux produits logiciels ...

Une nouvelle forme de cybercriminalité nord-coréenne inquiète les entreprises américaines et britanniques : l'infiltration d'agents nord-coréens sous couvert de travailleurs informatiques. Grâce à des...

Une nouvelle plateforme communautaire interdite en Russie. Discord ne fonctionne plus pour les internautes Russes. Pendant ce temps, Kaspersky est banni du Google Store....

Marriott et Starwood : un règlement de 52 millions de dollars pour violation de données personnelles

Marriott International, ainsi que sa filiale Starwood Hotels, ont accepté de verser 52 millions de dollars dans le cadre d'un règlement suite à une série de violations de données ayant exposé les info...

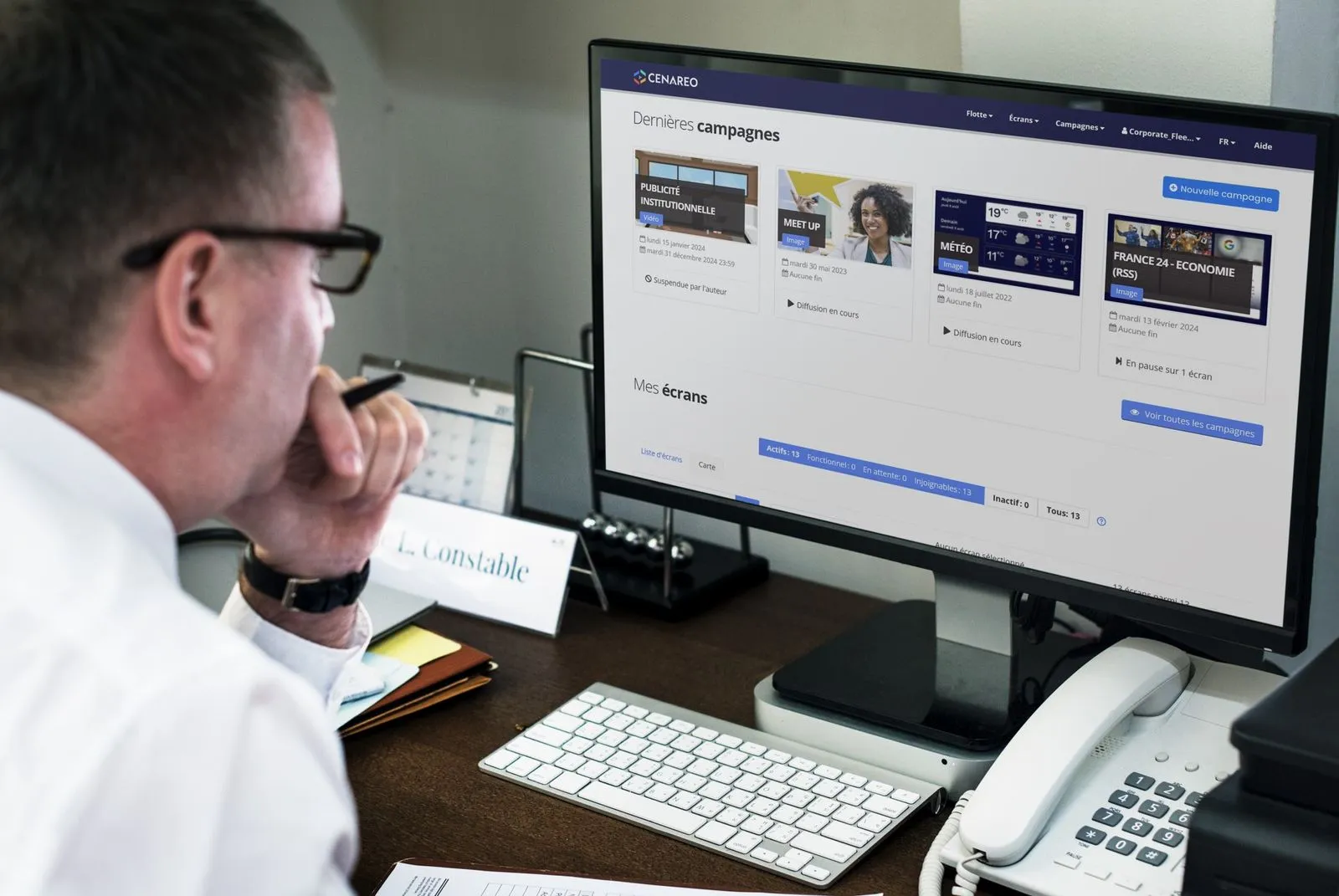

À l'ère de la digitalisation, les entreprises sont en quête de solutions de communication plus modernes et efficaces pour attirer l’attention de leur audience. L'affichage dynamique s’impose aujourd'h...